Se você é um Internet das coisas (IoT) designer, você provavelmente é desafiado a fazer mais com menos quando se trata de segurança, procurando constantemente novas maneiras de proteger seus produtos contra uma lista cada vez maior de ameaças com recursos de sistema enxutos e talvez experiência limitada.

Existem Aplicativos IoT que não precisam implementar medidas de segurança?

Qualquer dispositivo que se conecta à Internet pode ser vulnerável a ataques locais ou remotos. Os invasores podem atingir quase todos os dispositivos conectados para tentar roubar a propriedade intelectual do fabricante armazenada no sistema, obter acesso aos dados do usuário ou até mesmo manipular o sistema de forma maliciosa para comprometer os usuários ou atacar terceiros online.

Conforme demonstrado pelo grande ataque distribuído de negação de serviço (DDoS) no ano passado, rotulado por especialistas como o maior de seu tipo na história, mesmo produtos aparentemente inofensivos, como gravadores de vídeo digital domésticos (DVRs) podem ser infectados de forma maliciosa e usados como “ botnets ”para interromper as operações de entidades terceiras. O ataque do ano passado afetou serviços como Twitter e PayPal, mas ataques semelhantes poderiam ter como alvo tecnologias de grande infraestrutura inteligente, como sistemas de rede elétrica. De acordo com um estudo de 2016 conduzido pelo Kapersky Lab, um único ataque DDoS pode custar a uma organização mais de US $ 1,6 milhão para ser resolvido.

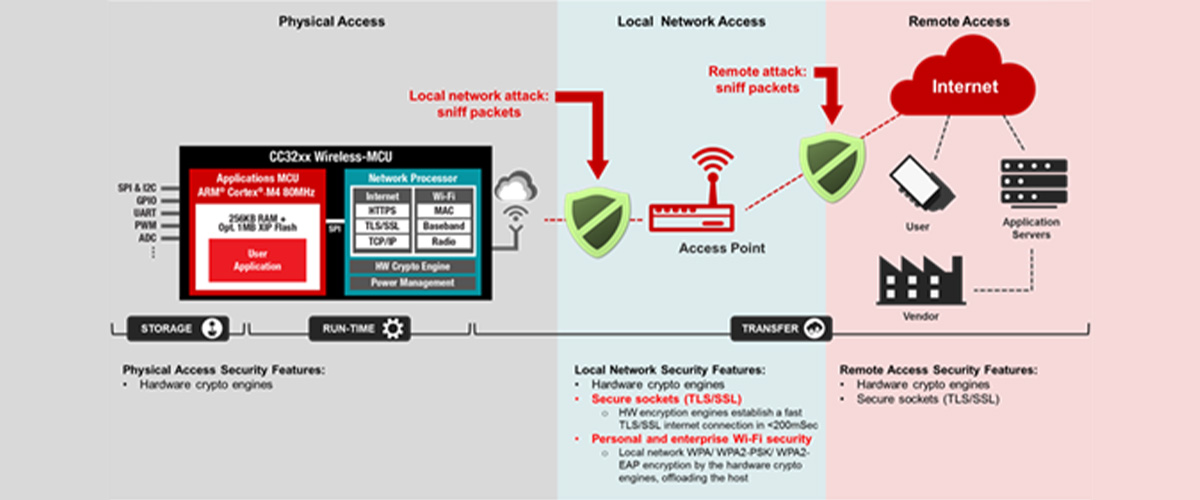

Deve Segurança IoT os recursos se concentram principalmente em criptografia em nível de Wi-Fi e Internet de pacotes enviados pelo ar?

Figura 1: Recursos de segurança de rede local em ação

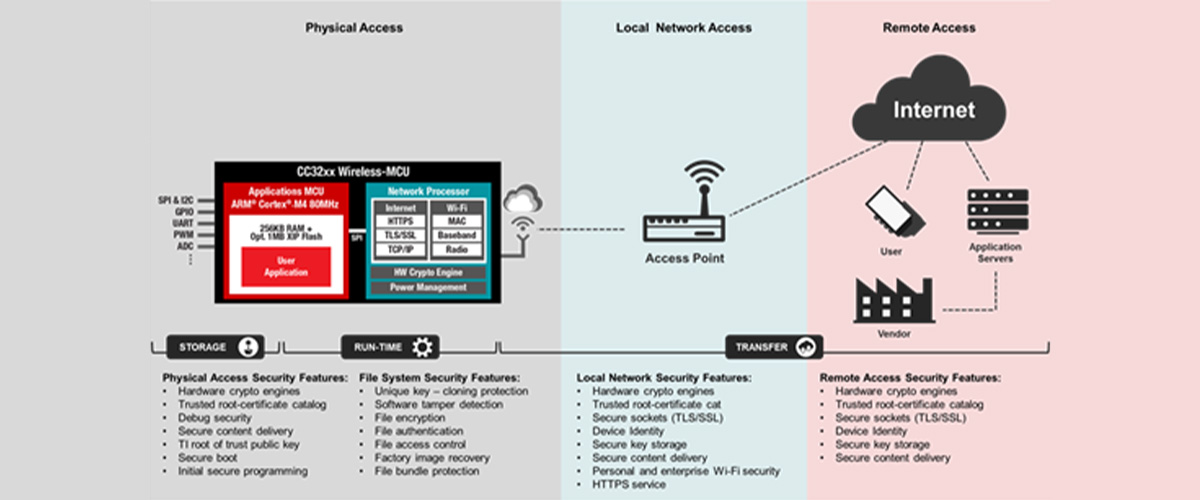

Figura 2: recursos de segurança do CC3220

Você precisa usar uma unidade de microprocessador (MPU) de última geração ou um elemento de segurança dedicado para proteger com eficácia seus produtos contra riscos potenciais?

Embora cada vez mais enxuto Recursos do sistema IoT frequentemente apresentam desafios de design, você ainda pode se esforçar para atingir uma segurança mais robusta em sistemas otimizados com base em MCU e lista de materiais (BOM). As primeiras etapas são identificar quais ativos do sistema estão em risco, onde existem os pontos de exposição em potencial e quais ameaças você prevê que colocarão o sistema em risco. A partir daí, você trabalha para escolher os componentes que oferecem uma ampla gama de recursos de segurança integrados baseados em hardware, enquanto descarrega o MCU do host.

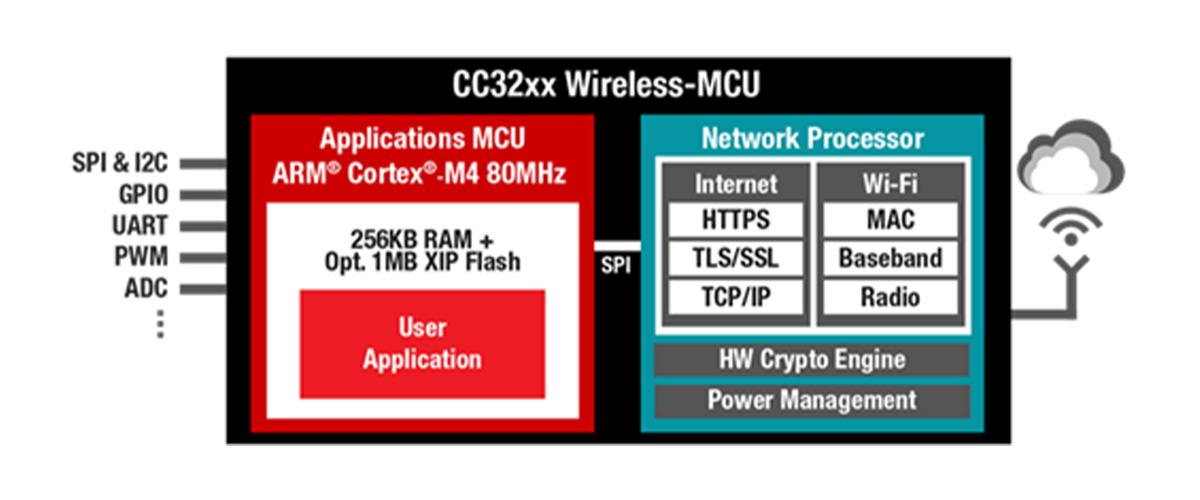

· Descarregue o processamento da funcionalidade de segurança do dispositivo (incluindo gerenciamento seguro do sistema de arquivos) para o processador de rede e mecanismos criptográficos de hardware. Isso permite que o milhão de instruções por segundo (MIPS) e a memória MCU do aplicativo sejam exclusivamente dedicados ao aplicativo host.